Instellingen gebruiker voor AWS security audits

Een gedeelte van de security audit op AWS omgevingen vinden geautomatiseerd plaats. Hiervoor hebben we een API user nodig met de juiste instellingen. De gebruiker die we aanmaken heeft alleen lees-rechten op de instellingen, zodat we deze kunnen reviewen. In dit artikel leggen we uit hoe deze gebruiker geconfigureerd dient te worden.

Maak een user genaamd “cyberant” aan, en geef het de SecurityAudit policy. Dit doe je door in te loggen met een AWS admin account en naar het IAM console te gaan. Vervolgens staat er onder “Access management” de knop “users”. Klik vervolgens op “Add users”.

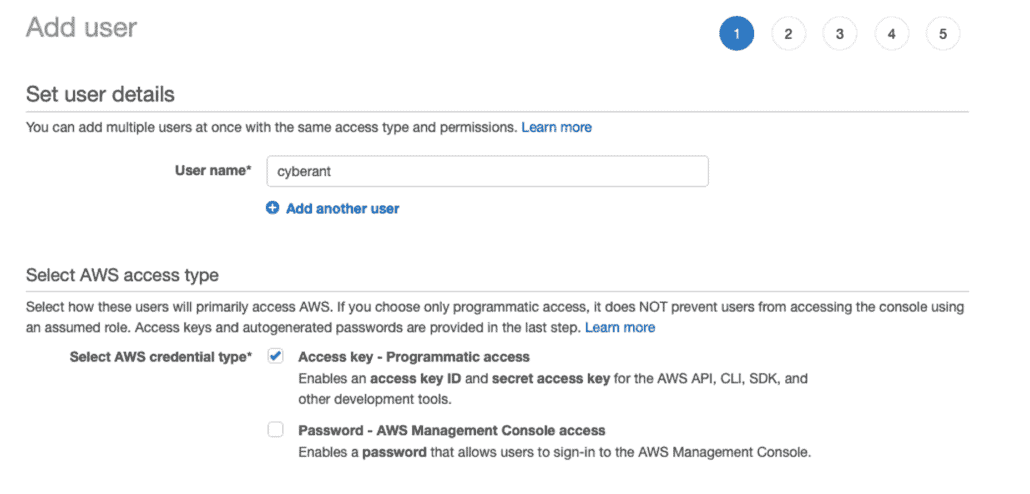

Vul bij de username “cyberant” in, en klik de functie “Programmatic access” aan.

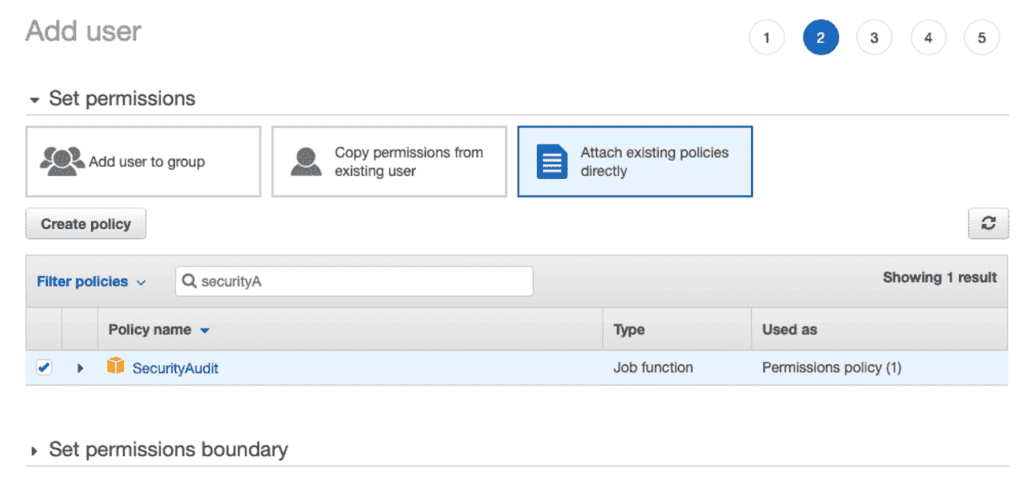

Klik op “Attach existing policies directly” en selecteer de “SecurityAudit” policy.

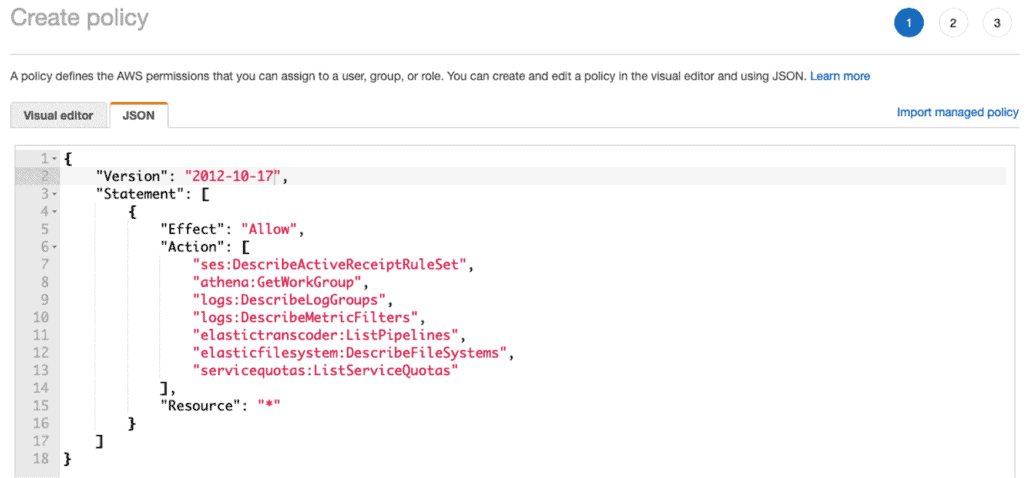

Helaas zijn niet alle permissies die we nodig hebben in deze policy opgenomen, om deze reden maken we een nieuwe policy aan. Klik op “Create policy” en vervolgens op JSON. Geef het de volgende waarde:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ses:DescribeActiveReceiptRuleSet",

"athena:GetWorkGroup",

"logs:DescribeLogGroups",

"logs:DescribeMetricFilters",

"elastictranscoder:ListPipelines",

"elasticfilesystem:DescribeFileSystems",

"servicequotas:ListServiceQuotas"

],

"Resource": "*"

}

]

}

Geef eventuele tags op (optioneel) en klik op review. Geef de policy de naam “SecurityAuditPlus” en sla deze op.

Ga terug naar het vorige scherm, klik op de refresh knop, en voeg de nieuwe policy “SecurityAuditPlus” toe. Er zouden nu twee policies geselecteerd moeten zijn.

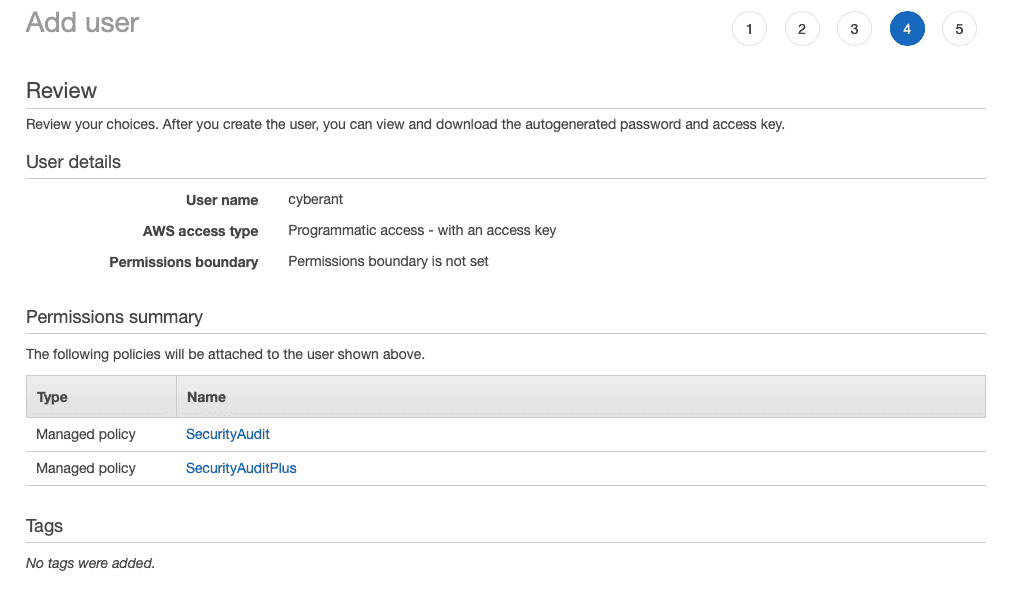

Ga verder met de gebruiker aanmaken, bij de review pagina zou het volgende ingesteld moeten zijn:

Voeg de gebruiker toe. Zorg ervoor dat de Access key ID en de Secret access key zorgvuldig en veilig worden opgeslagen. Deze zijn nodig tijdens de audit.